かつて山市良と呼ばれたおじさんのブログ

セイテクエンジニアのブログ かつて山市良と呼ばれたおじさんのブログ vol.171 Azure移行の第一歩、オンプレ-Azure間プライベート接続|Windows Server 2016 EOSまであと355日

vol.171 Azure移行の第一歩、オンプレ-Azure間プライベート接続|Windows Server 2016 EOSまであと355日

2026年01月22日配信

2026年01月22日更新

執筆者:山内 和朗

Windows Server 2016の製品ライフサイクルとサポート終了日(End of LifeCycle《EOL》、End of Support《EOS》)である2027年1月12日までのカウントダウンが進んでいます。この連載シリーズのテーマの1つはAzureへの移行です。Azureへ移行するのに重要なのが、オンプレミスのネットワークとAzure仮想ネットワーク(vNET)間のプライベート接続を確立し、安全に双方向通信できるネットワーク基盤(ハイブリッド接続)を整備することです。

ハイブリッド接続ソリューションの選択

企業の社内ネットワークで稼働する物理サーバーや仮想マシン(VM)をAzureに移行しようという場合、オンプレミスのネットワークとAzureリソースとの間の接続の確立と維持が不可欠です。企業内のシステムは、通常、社内のネットワークからのみアクセスされるもので、インターネットに公開されてよいものではありません。例えば、Azure VMに移行した場合、パブリックなエンドポイントを割り当てて、インターネット経由でアクセスできるようにするなど厳禁です。

サーバーをAzureに移行したとしても、クライアントはオンプレミスのネットワークに残るわけですから、オンプレミスのネットワーク上のクライアントから、素のインターネットを経由することなく(選択するソリューションによっては間接的にインターネットを経由します《インターネットVPN接続など》)、Azure側のVMにアクセスできなければなりません。また、AzureにスタンドアロンのVMをデプロイする場合、通常、管理用のパブリックIPアドレスを割り当て、リモートデスクトップ(RDP)接続またはSSH接続を許可しますが、プライベートな接続が可能であれば、VMにパブリックIPアドレスを割り当てる必要なく、インターネットから完全に隠蔽することができます。

オンプレミスのネットワークとAzureを接続する方法としては、以下の3つのソリューションが用意されています。

- Azure VPN Gateway ・・・ オンプレミスのネットワークとAzure仮想ネットワーク(vNET)間のサイト間(Site to Site《S2S》)VPN接続。IPsecおよびIKEを使用して、インターネット経由で暗号化された接続を確立する。オンプレミス側にはVPN対応ルーターまたはWindows ServerのRRASを使用可能。

- Azure ExpressRoute ・・・ オンプレミスのネットワークとAzureデータセンター間の専用線接続。インターネットを全く使用せず、インターネット経由よりも信頼性が高く、帯域幅が大きく、遅延が小さいという特性がある。

- Azure Virtual WAN ・・・ 最適化された自動化されたブランチ間接続、ブランチ間接続、Azure間接続を提供するネットワークサービス。上の2つのソリューションやSD-WANなど、複数の接続オプションをサポート。

参考: ハイブリッド接続とは|Azure(Microsoft Learn)

どのソリューションを選択しても、オンプレミスのネットワークからAzureに安全に接続するという目的は同じです。どのソリューション選択するかは、要件や制約によって異なります。この連載シリーズは小規模な検証目的なので、コスト効率が高く、小規模企業に最適なAzure VPN Gatewayを選択します。

| 3つのソリューションの他に、Windows Admin Center(WAC)の拡張機能で構築可能な「Extended Network(Azure用拡張ネットワーク)」があります。Extended Networkは、Windows Server 2019ベースの仮想アプライアンスとして機能し、双方向のVXLANトンネルを使用して、オンプレミスのサブネットをAzureまで拡張することができ、オンプレミスの元のプライベートIPアドレスを維持したままAzureに移行することを可能にします。しかし、以下のドキュメントにあるように、現在サポートされているWAC(v2)バージョン2410では現状利用できません。 Azure 用拡張ネットワークを使用して、オンプレミスのサブネットを Azure に拡張する|Windows Server(Microsoft Learn) “重要: Azure Extended Network 拡張機能 (msft.sme.subnet-stretch) は、Windows Admin Center バージョン 2410 の拡張機能フィードでは現在使用できません。” |

Azure VPN Gatewayによるサイト間(S2S)VPN接続

Azure VPN Gatewayは、パブリックなインターネット経由でオンプレミスのネットワークまたはデバイスと、Azure仮想ネットワーク(vNET)上のリソース(VMなど)との間で暗号化されたトラフィックを送受信するための、vNETのVPNゲートウェイ(ルーター)として機能します。ネットワーク間接続はサイト間(S2S)VPN接続、個別のデバイスとの接続はポイント対サイト(Point to Site《P2S》)VPN接続と呼びます。

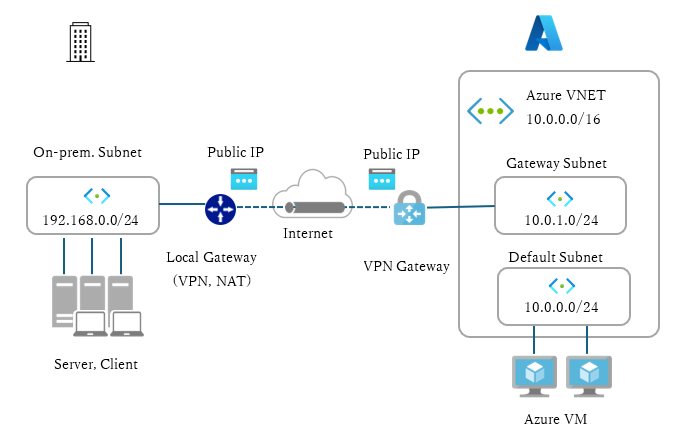

図1は、サイト間(S2S)VPN接続の実装イメージです。Azure VPN Gatewayは、パブリックIPアドレスを持ち、vNETのゲートウェイ用サブネットに接続されます。オンプレミス側のサブネット(プライベートIP)は、ローカル側のゲートウェイを介して、Azure VPN Gatewayとの間でVPNトンネルを確立し、VPNトンネルを介してvNETのサブネット(プライベートIP)との間でルーティングが行われます。ローカル側のゲートウェイとしては、一般的なルーターデバイスの他、Windows Serverのルーティングとリモートアクセス(RRAS)を使用できます。また、ローカル側のゲートウェイにパブリックIPアドレスは必須ではありません。ゲートウェイはNATの背後に設置することができます。

図1 Azure VPN Gatewayによるサイト間(S2S)VPN接続イメージ

Azure VPN Gatewayは有料のサービスです。ゲートウェイのSKUおよびデータ転送量に対して課金されます。詳しくは、VPN Gatewayの価格ページで確認してください。

VPN Gateway の価格|Azure(Microsoft)

Azure VPN GatewayのSKUは統合と移行が進行中であることに注意してください。例えば、現在、無料のBasic SKUを新規に選択することはできません。Basic SKUが使用するBasicパブリックIPアドレスは、2026年3月末に廃止されます(VPN Gateway以外のBasicパブリックIPアドレスは2025年9月30日に廃止されました)。

VPN Gateway SKU の統合と移行|Azure(Microsoft Learn)

検証環境

サイト間(S2S)VPN接続の検証環境として、この連載で以前、Azureおよびオンプレミスに構築したラボ環境を利用します。

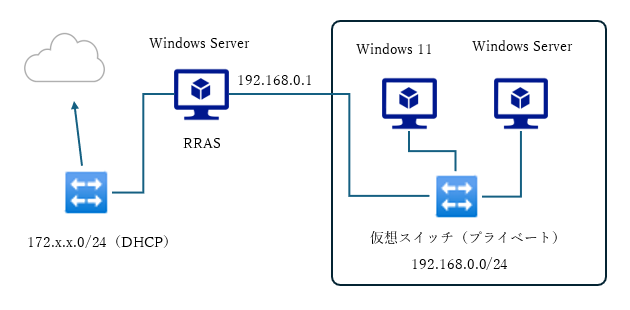

vol.33 ラボ環境 in オンプレを作る

Azureとオンプレミスのラボ環境には共通のHyper-V環境を構築しており、オンプレミス側のラボ環境のNATが有効なVM用サブネット(NATネットワーク、192.168.0.0/24)をオンプレミスのネットワークと想定して、Azure VMの接続先のvNETのサブネット(10.0.0.0/24)にサイト間(S2S)VPN接続します。そして、ローカル側のゲートウェイとしては、Hyper-Vホストの接続されているサブネット(172.x.x.0/24)と、NATネットワーク(192.168.0.0/24)の両方に接続されたHyper-Vホスト自身またはVMのRRASを使用します。図2はその実装イメージです。

図2 サイト間(S2S)VPN接続の検証環境

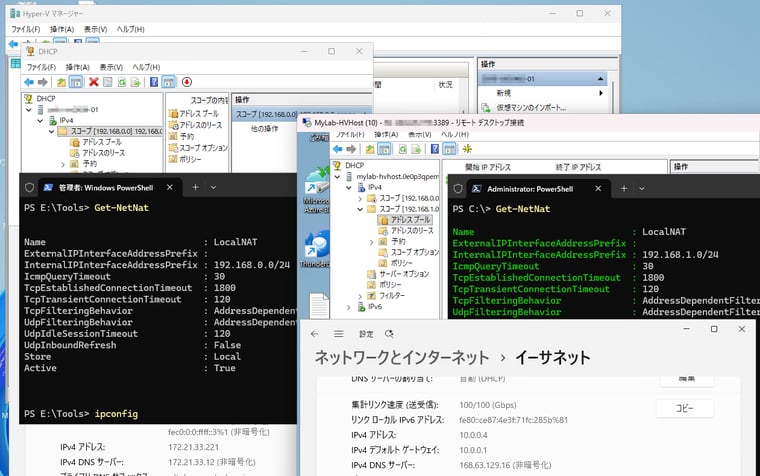

Azure側のラボ環境にあるHyper-V VM用のNATネットワークは今回の検証には使用しません。オンプレミスのネットワークからAzure VMの接続先のvNETのサブネット(10.0.0.0/24)と相互通信できるようにすることが目的です。しかし、Azure側に構築したラボ環境はオンプレミスのラボ環境と同じIPアドレス範囲(192.168.0.0/24)を使用しているため、ルーティングで問題が発生する可能性があります。そのため、NATネットワークのIPアドレス範囲を別の範囲(192.168.1.0/24)に変更しました。具体的には、以下のコマンドラインで現在のNetNAT設定を削除し、作成し直します。NATネットワーク用のDHCPサーバーのスコープも新しいアドレス範囲に変更しました(画面1)。

※この手順はAzure側に構築したラボ環境を再利用して検証するために行うもので、本来は必要のない手順です。Azure側のサブネットは、Azure VNETの10.0.0.0/16のアドレス範囲から作成したものだけであり、他のサブネット(Hyper-Vスイッチを利用したNATサブネット)は無視してください。

| PS C:\> Get-NetNat|Remove-NetNat PS C:\> New-NetNat –Name LocalNAT –InternalIPInterfaceAddressPrefix "192.168.1.0/24" PS C:\> Get-NetAdapter "vEthernet (NATSwitch)" | New-NetIPAddress -IPAddress 192.168.1.1 -AddressFamily IPv4 -PrefixLength 24 |

画面1 Azure側のラボ環境のNATネットワークは今回の検証には関係ないが、オンプレミスと同じIPアドレス範囲を使用しているため、別のアドレス範囲に変更。ローカルのNATネットワーク(192.168.0.0/24)からAzure vNETのサブネット(10.0.0.0/24)への接続を検証する

検証環境のRRASは当初、Windows Server 2025を実行するHyper-Vホスト自身に実装しようとしていましたが、Windows Server 2025のRRASのバグに遭遇し、途中からWindows Server 2022のVMに変更しました(その後、Windows Server 2025でも構築してみました)。詳しくは、前回の記事を参照してください。