かつて山市良と呼ばれたおじさんのブログ

セイテクエンジニアのブログ かつて山市良と呼ばれたおじさんのブログ vol.172 S2S VPN接続によるオンプレ-Azure間接続(前)|Windows Server 2016 EOSまであと351日

vol.172 S2S VPN接続によるオンプレ-Azure間接続(前)|Windows Server 2016 EOSまであと351日

2026年01月26日配信

2026年01月26日更新

執筆者:山内 和朗

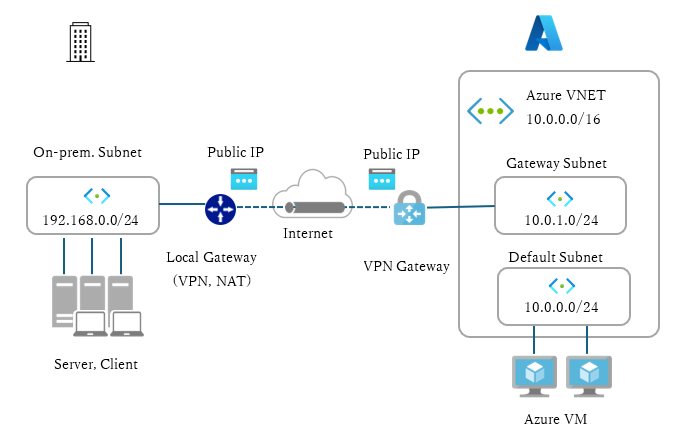

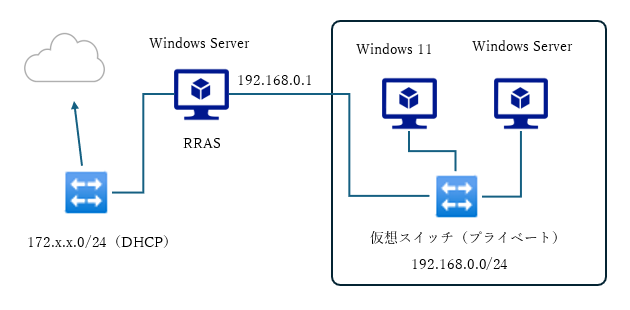

Windows Server 2016の製品ライフサイクルとサポート終了日(End of LifeCycle《EOL》、End of Support《EOS》)である2027年1月12日までのカウントダウンが進んでいます。この連載シリーズのテーマの1つはAzureへの移行です。Azureへ移行するのに重要なのが、オンプレミスのネットワークとAzure仮想ネットワーク(vNET)間のプライベート接続を確立し、安全に双方向通信できるネットワーク基盤(ハイブリッド接続)を整備することです。前回は3つのソリューションから選択した、Azure VPN Gatewayを使用したサイト間(S2S)VPN接続の接続イメージと検証環境について説明しました(図1、図2)。今回はその実装です。なお、本文中に出てくる、「Azure VPN Gateway」「仮想ネットワークゲートウェイ」「VPNゲートウェイ」は表現の違いであり、すべて同じものを指しています。

図1 Azure VPN Gatewayによるサイト間(S2S)接続のイメージ(前回の記事を参照)

図2 サイト間(S2S)VPN接続の検証環境(前回の記事を参照)

ステップ1: 仮想ネットワーク(Azure vNET)の準備

以下のドキュメントに、Azureポータルを使用したサイト間(S2S)VPN接続のチュートリアルがあるので、この手順に従って作業します。

チュートリアル: Azure portal でサイト間 VPN 接続を作成する|Azure(Microsoft Learn)

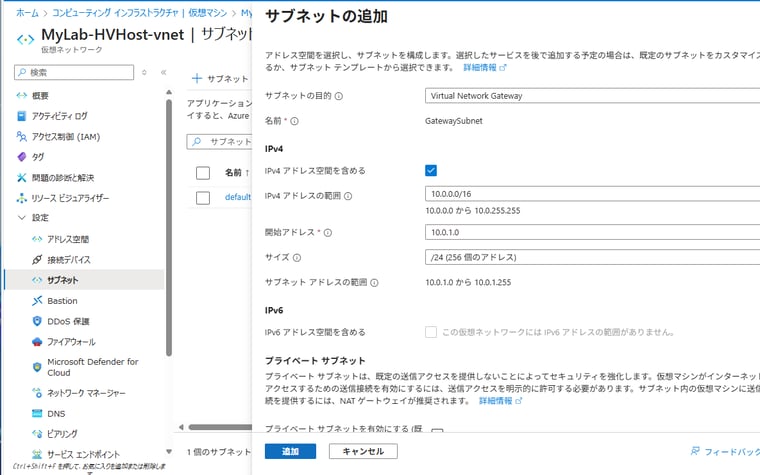

検証環境には、ラボ環境のVMが接続された仮想ネットワーク(10.0.0.0/16)のサブネット(10.0.0.0/24)が既に存在するため、ゲートウェイサブネットの作成からから始めます。この仮想ネットワークは、ラボ環境のVMをデプロイしたときに自動作成されたものです(画面1)。VMは既定のサブネット(サブネット名: default、10.0.0.0/24)に接続されます。新規に仮想ネットワークを作成する場合は、「仮想ネットワーク」ブレードで新しい仮想ネットワークを作成してください。既定のサブネット(サブネット名: default)は自動的に作成されます。

画面1 ラボ環境のVMデプロイ時に自動作成された仮想ネットワーク。アドレス範囲は「10.0.0.0/16」。既定のサブネットとしてこの範囲からサブネット「10.0.0.0/24」が作成されており、VMはそのサブネットに接続される

仮想ネットワークに仮想ネットワーク(VPN)ゲートウェイを接続するための境界ネットワーク用サブネットを作成します。「設定 > サブネット」を開き、「+サブネット」をクリックして、「サブネットの追加」でサブネットの目的として「Virtual Network Gateway」を選択し、分かりやすい名前(例: GatewaySubnet)を入力して、仮想ネットワークのアドレス範囲から未使用のアドレス範囲(例: 10.0.1.0/24)を指定します(画面2)。

画面2 VPNゲートウェイ用のサブネットを作成する

ステップ2: 仮想ネットワーク(VPN)ゲートウェイの作成

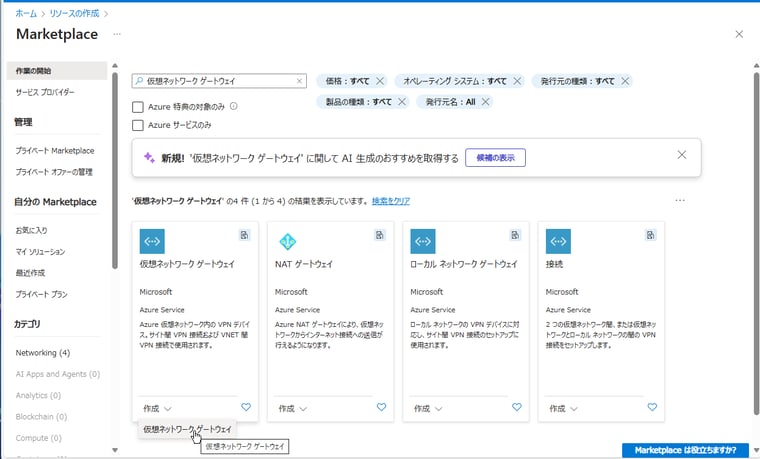

次に、VPNゲートウェイを作成します。Marketplaceで“仮想ネットワーク ゲートウェイ”(単語間に半角スペースを含む)を検索し、VPNゲートウェイの作成を開始します(画面3)。VPNゲートウェイの作成と管理は、「Hybrid connectivity(プレビュー)」ブレードから行うこともできます。

画面3 仮想ネットワーク(VPN)ゲートウェイの作成を開始する

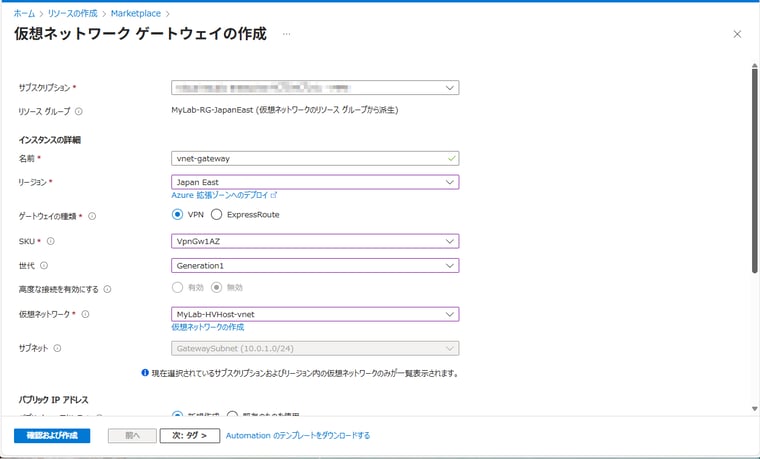

「仮想ネットワーク ゲートウェイの作成」の「基本」タブでは、インスタンスの名前を入力し、仮想ネットワークと同一のリージョンを選択して、仮想ネットワークを選択します。仮想ネットワークを選択すると、自動的にゲートウェイ用のサブネットと、仮想ネットワークのリソースグループが選択されます。ゲートウェイの種類として「VPN」を選択し、Azure VPN GatewayのSKUを選択します。SKUの種類と価格については、以下のドキュメントで確認してください。世代(Generation1/Generation2)は、選択したSKUによって決まります(画面4)。

ゲートウェイ SKU について|Azure(Microsoft Learn)

VPN Gateway の価格|Azure(Mirosoft)

画面4 「仮想ネットワーク ゲートウェイの作成」の「基本」タブの前半の設定

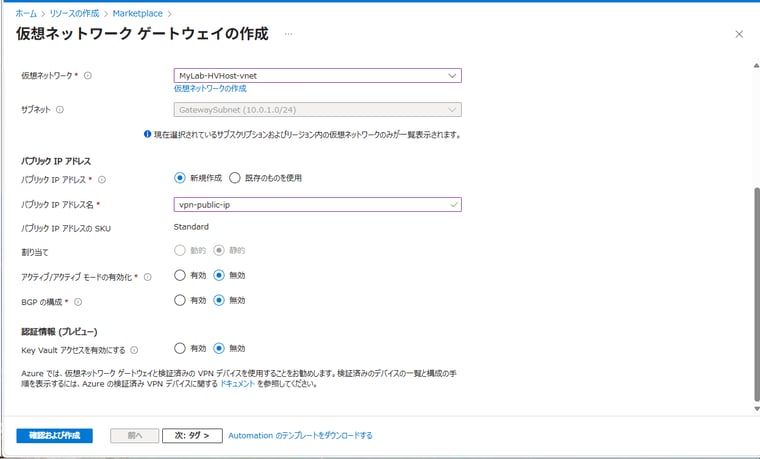

VPNゲートウェイにはパブリックIPアドレスが必要です。既存のものを選択するか、パブリックIPアドレス名を入力して新規作成します(画面5)。その他のオプション(アクティブ/アクティブモード、BGPの構成、Key Vaultアクセス)はすべて無効にしました。なお、アクティブ/アクティブモードを有効にした場合、2つ目のパブリックIPアドレスの指定が必要です。アクティブ/アクティブモードでは、VPNゲートウェイとして2つのインスタンスがデプロイされ両方が常時アクティブになります。アクティブ/アクティブモードが無効の場合、アクティブ/スタンバイモードで動作します。アクティブ/スタンバイモードはメンテナンスまたは計画外の中断の際に、短い中断が発生します。チュートリアルではアクティブ/アクティブモードを有効化していますが、今回は検証目的であるためアクティブ/スタンバイモードにしました。なお、アクティブ/アクティブモードを有効化してもAzure VPN Gatewayの価格に影響はありませんが、2つ目のパブリックIPアドレス(有料)のために追加のコストが発生します。また、オンプレミス側のVPNデバイスとの接続のために特別な構成が必要になります(Windows ServerのRRASや一部のVPNデバイスはアクティブ/アクティブモードをサポートしていません)。

アクティブ/アクティブ モード VPN ゲートウェイについて|Azure(Microsoft Learn)

画面5 「仮想ネットワーク ゲートウェイの作成」の「基本」タブの後半の設定

必要に応じて「タグ」タブでタグを設定し、「確認および作成」で「作成」をクリックします。VPNゲートウェイのデプロイには、しばらく時間がかかります。今回は20分程度で完了しましたが、45分以上かかることもあるそうです。

VPNゲートウェイのデプロイが完了したら、VPNゲートウェイのリソースに移動し、「設定 > プロパティ」を開いて、パブリックIPアドレスに関連付けれたIP(v4)アドレスを確認しておきます。このIPアドレスは、オンプレミス側のVPNデバイスのVPN接続設定に必要になります。

画面6 パブリックIPアドレスに関連付けられたIPアドレスを確認する(後でVPNデバイスの構成に必要)

ステップ3: ローカルネットワークゲートウェイの作成

VPNゲートウェイは、サイト間(S2S)VPNを介してオンプレミスネットワークをAzureに接続する、Azure側のゲートウェイです。次に、VPNゲートウェイと対になるローカルネットワークゲートウェイを作成します。ローカルネットワークゲートウェイは、オンプレミスのサイトを表すリソースで、VPNデバイスのIPアドレスとオンプレミス側のIPアドレス範囲を含み、Azure側からオンプレミスのネットワークへのルーティングのために使用されます。

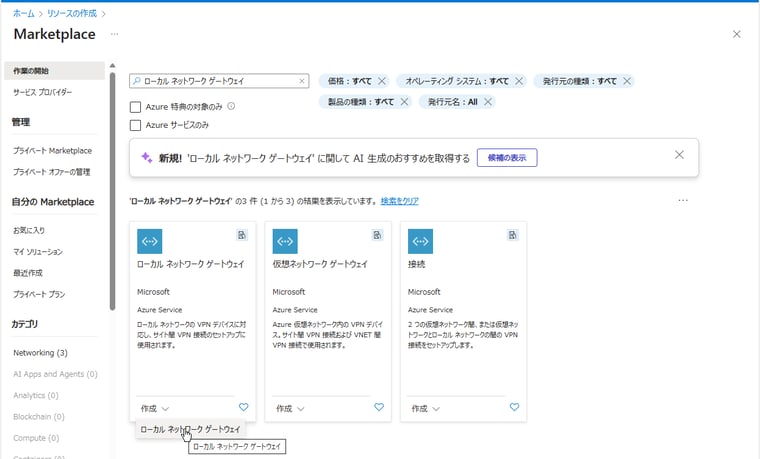

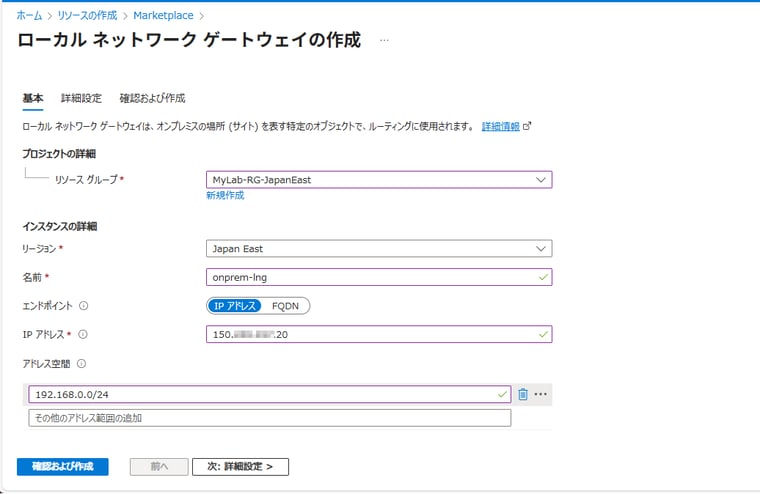

Marketplaceで“ローカル ネットワーク ゲートウェイ”(単語間に半角スペースを含む)を検索し、ローカルネットワークゲートウェイの作成を開始します(画面7)。ローカルゲートウェイの作成と管理は、「Hybrid connectivity(プレビュー)」ブレードから行うこともできます。

画面7 ローカルネットワークゲートウェイを作成する

「ローカル ネットワーク ゲートウェイの作成」の「基本」タブでは、リソースグループとリージョンを指定し、インスタンスに分かりやすい名前を入力します。また、オンプレミス側のVPNデバイスをパブリックIP(v4)アドレスまたはFQDNで指定します。また、オンプレミス側のネットワーク(VPNデバイスのプライベートLAN側)のネットワークの1つ以上のIPアドレス範囲をアドレス空間として指定します(画面8)。

画面8 ローカルネットワークゲートウェイにはVPNデバイスのパブリックIPアドレスと、オンプレミスのネットワークのアドレス空間を指定する

必要に応じて「タグブでタグを設定し、「確認および作成」で「作成」をクリックします。

オンプレミス側で使用しているパブリックIPアドレスを知る方法VPNデバイスがNATの背後に設置されており、パブリックIPアドレスを持たない場合は、オンプレミスのインターネット接続に使用されるパブリックIPアドレス(通常、ルーターデバイスのWAN側のIPアドレス)を指定します。パブリックIPアドレスを持つAzure VMがある場合は、そのネットワーク設定で受信ポートの規則の作成/編集画面を表示し、ソースとして「My IP address」を選択するとパブリックIPアドレスが分かります。

画面: Azure VMの受信ポートの規則の編集画面でMy IP addressを選択すると、オンプレミス側のパブリックIPアドレスを確認できる |

ステップ4: VPN接続を作成する

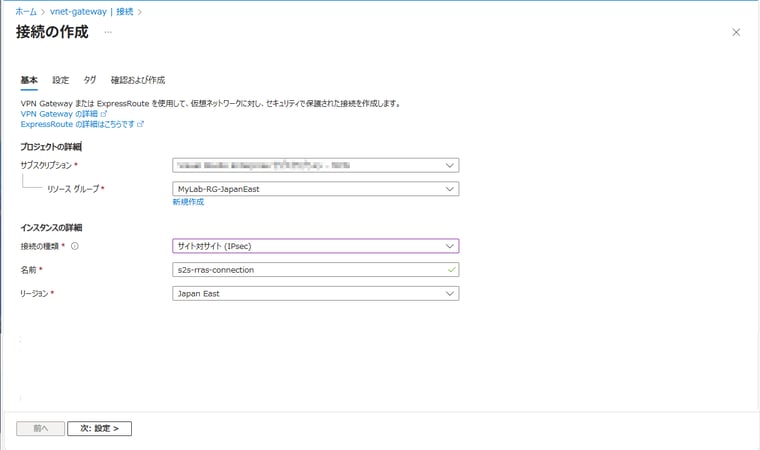

Azure側では最後に、VPNゲートウェイとローカルネットワークゲートウェイ間のサイト間(S2S)VPN接続を作成します。ここでは、アクティブ/パッシブモードのVPNゲートウェイを前提に説明します。アクティブ/アクティブモードの場合は、VPNゲートウェイの2つのインスタンスそれぞれと、VPNデバイスの間にトンネルを確立する必要があります。

先ほど作成したVPNゲートウェイのブレードを開き、「設定 > 接続」を開いて、「+追加」をクリックします。「接続の作成」の「基本」タブでは、リソースグループを選択し、接続の種類として「サイト対サイト(IPSec)」を選択します。名前に分かりやすい名前を入力し、リージョンを選択します(画面9)。

画面9 接続の種類「サイト対サイト(IPSec)」のVPN接続を作成する

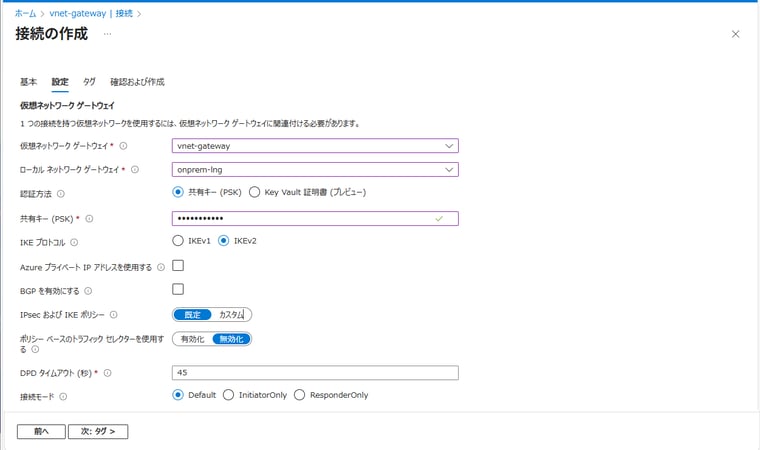

次の「設定」タブでは、VPNゲートウェイとローカルネットワークゲートウェイを選択し、認証方法として「共有キー(PSK)」を選択し、共有キー(PSK)に事前共有キー(パスフレーズ)を入力します。この共有キー(PSK)は、後でVPNデバイスを構成する際に使用します。IKEプロトコルとしては「IKEv2」を選択します。その他の項目は既定(無効)のままにします(画面10)。

画面10 VPN接続の設定。共有キー(PSK)に入力した事前共有キー(パスフレーズ)は、後でVPNデバイスの構成時に使用

必要に応じて「タグブでタグを設定し、「確認および作成」で「作成」をクリックします。

ここまでの作業でAzure側の準備はできました。次回は、オンプレミス側のVPNデバイスの構成から行います。

シーズン1目次|Windows Server 2016 EOSまであとX日 シーズン2(1)|(2)|(3)|(4)|(5)