かつて山市良と呼ばれたおじさんのブログ

セイテクエンジニアのブログ かつて山市良と呼ばれたおじさんのブログ vol.174 S2S VPN接続によるオンプレ-Azure間接続(後)|Windows Server 2016 EOSまであと344日

vol.174 S2S VPN接続によるオンプレ-Azure間接続(後)|Windows Server 2016 EOSまであと344日

2026年02月02日配信

執筆者:山内 和朗

Windows Server 2016の製品ライフサイクルとサポート終了日(End of LifeCycle《EOL》、End of Support《EOS》)である2027年1月12日までのカウントダウンが進んでいます。この連載シリーズのテーマの1つはAzureへの移行です。Azureへ移行するのに重要なのが、オンプレミスのネットワークとAzure仮想ネットワーク(vNET)間のプライベート接続を確立し、安全に双方向通信できるネットワーク基盤(ハイブリッド接続)を整備することです。前々回から検証環境のネットワークとAzureをサイト間(S2S)VPNで接続する作業を行っていますが、今回もその続きです。なお、本文中に出てくる、「Azure VPN Gateway」「仮想ネットワークゲートウェイ」「VPNゲートウェイ」は表現の違いであり、すべて同じものを指しています。

前回まで...

前回までに以下のステップを実施しました。

前々回(vol.172)

- ステップ1: 仮想ネットワーク(Azure vNET)の準備

- ステップ2: 仮想ネットワーク(VPN)ゲートウェイの作成

- ステップ3: ローカルネットワークゲートウェイの作成

- ステップ4: VPN接続を作成する

- ステップ5: VPNデバイス(Windows ServerのRRAS)の準備

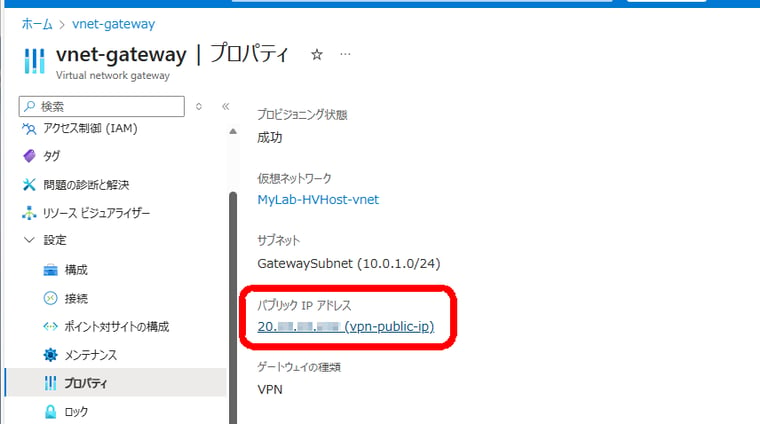

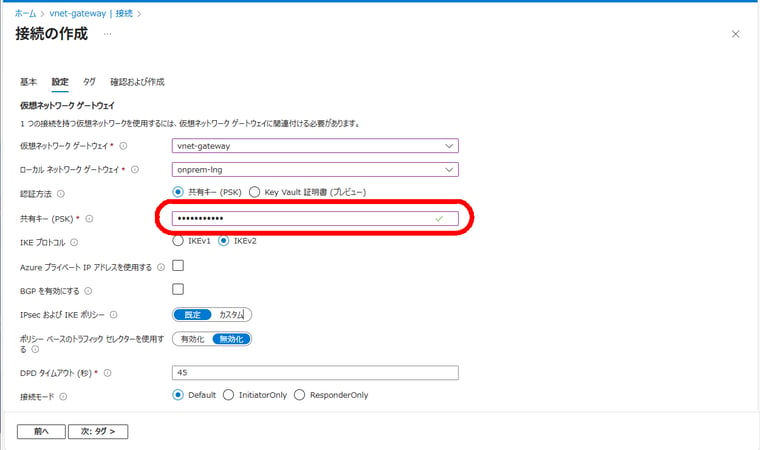

前回はオンプレミス側のVPNデバイスとして、Windows Sever 2025またはWindows Server 2022(推奨)のRRASをセットアップし、ルーターとして構成しました。今回はこの続き、いよいよオンプレミスのネットワークとAzureの仮想ネットワークを相互接続します。今回は、オンプレミスのVPNデバイスでVPN接続を設定するために、前々回に確認した仮想ネットワーク(VPN)ゲートウェイのパブリックIPアドレス(前々回の画面6)と、VPN接続の共有キー(PSK)に設定した事前共有キー(前々回の画面10)が必要です。なお、画面の番号は前々回、前回から続いています。

前々回の画面6 VPNゲートウェイのパブリックIPアドレスは、オンプレミスのVPNデバイスからの接続先になる

前々回の画面10 共有キー(PSK)に設定した事前共有キーを使用して、オンプレミス側のVPN接続を設定する

オンプレミスのVPNデバイスとしては、一般的なVPNデバイス(ルーター)の他、Windows Serverのルーティングとリモートアクセスサービス(RRAS)を使用できます。

サイト間 VPN ゲートウェイ接続用の VPN デバイスと IPsec/IKE パラメーターについて|Azure(Microsoft Learn)

検証環境では、Windows SeverのRRASを、ラボ環境のHyper-Vホスト自身(または専用のVM)にセットアップしています。なお、vol.170で取り上げたように、Windows Server 2025のRRASについては、いくつか不具合を確認しています。特に日本語版で一部のサービスが起動に失敗する問題は、RRASの監視に影響します。

vol.170 Windows Server 2025のRRASの無視できないバグ|Windows Server 2016 EOSまであと358日

サイト間(S2S) VPN接続に関してはWindows Server 2025でも機能することを確認しましたが、Microsoftが日本語版固有の問題を認識し、修正するまで、運用環境向けにはWindows Server 2022以前を使用することをお勧めします。以下の手順は、Windows Server 2025のRRASについてはラボ環境のHyper-Vホスト自身で、Windows Server 2022のRRASについては、Hyper-V VMで確認しました。

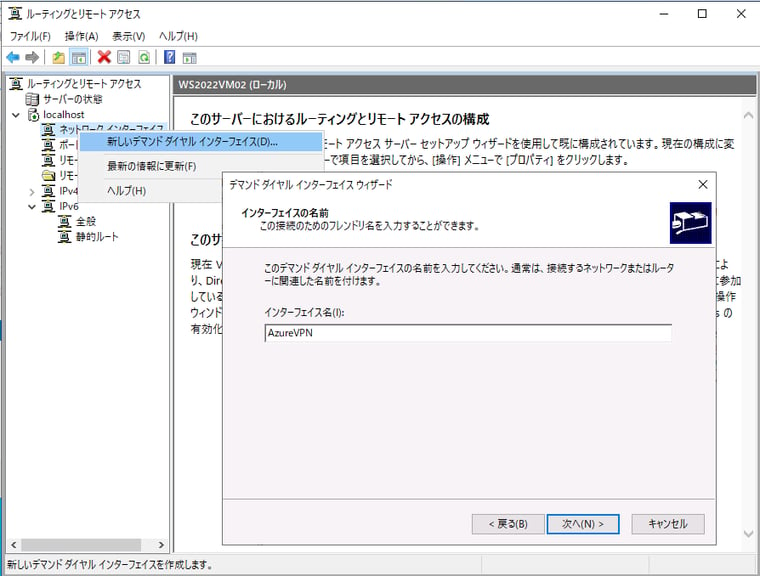

ステップ6: VPN接続の作成と接続

Azureへのサイト間(S2S)VPN接続用のデマンドダイヤルアップインターフェイスを作成します。「ルーティングとリモートアクセス」スナップインで「ネットワーク インターフェイス」ノードを右クリックし、「新しいデマンド ダイヤル インターフェイス」を選択し、「デマンド ダイヤルインターフェイス ウィザード」を開始します。Windows Server 2025の場合は、デマンドダイヤルインターフェイスの作成ウィザードが開始しない不具合を回避するため、接続先を「localhost」に切り替えてください(vol.170を参照)。最初の「インターフェイスの名前」ページでは、分かりやすいインターフェイス名(例、AzureVPN)を入力します(画面18)。

画面18 Azureへのサイト間(S2S)VPN接続用のデマンドダイヤルアップインターフェイスを作成する

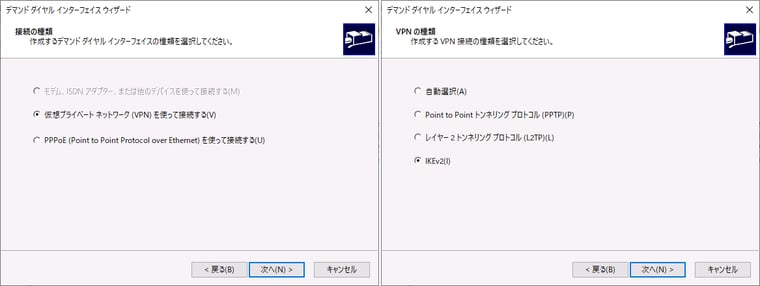

「接続の種類」のページでは「仮想プライベート ネットワーク(VPN)を使って接続する」を選択し、次の「VPNの種類」のページでは「IKEv2」を選択します(画面19)。

画面19 接続の種類として「仮想プライベート ネットワーク(VPN)を使って接続する」を選択し、VPNの種類として「IKEv2」を選択する

次の「接続先のアドレス」のページでは、前々回の画面6で確認したAzure側のVPNゲートウェイのパブリックIPアドレスを入力します。次の「プロトコルとセキュリティ」のページでは、「このインターフェイス上のIPパケットの経路を選定する」を選択します(画面20)。

画面20 Azure側のVPNゲートウェイのパブリックIPアドレスを指定し、静的なIP経路を設定する

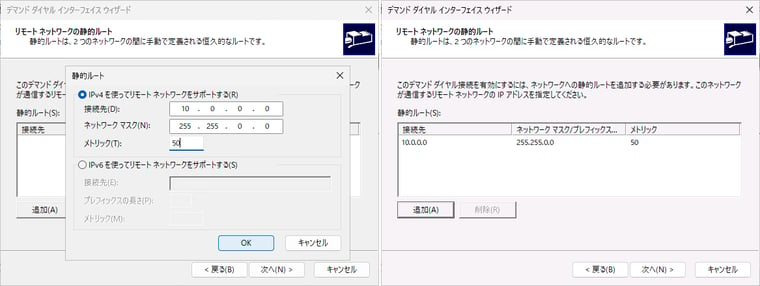

次の「リモート ネットワークの静的ルート」のページで「追加」をクリックし、Azure仮想ネットワークのIPアドレス範囲全体(10.0.0.0/16《255.255.0.0》)を静的ルートとして設定します(画面21)。メトリックは、ネットワークの優先度を考慮して設定してください(メトリックが小さいほど優先度が高い)

画面21 Azure仮想ネットワークのIPアドレス範囲全体(サブネットごとではなく)を静的ルートとして定義する

「ダイヤルアウトのアカウント情報」のページはすべて空欄のまま次に進み、「デマンド ダイヤル インターフェイス ウィザードの完了」で「完了」をクリックし、デマンドダイヤルインターフェイスを作成します。

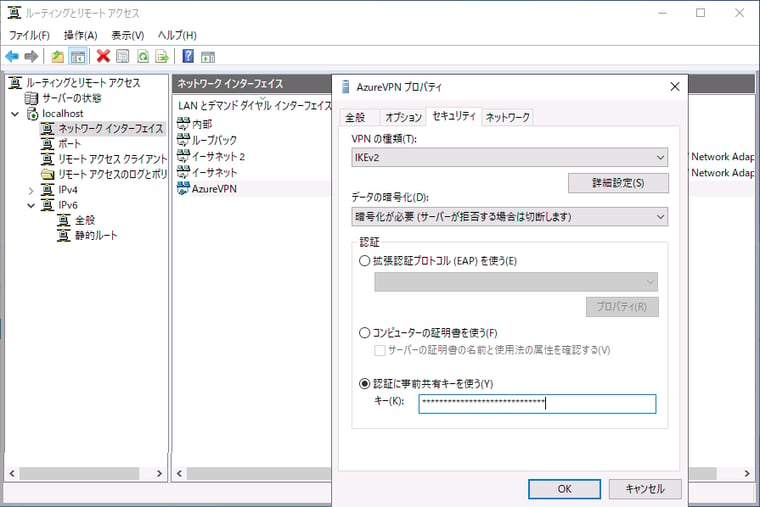

最後に、今作成したネットワークインターフェイスを右クリックして「プロパティ」を開き、前々回の画面10で設定した事前共有キー(パスフレーズ)を入力します(画面22)。

画面22 事前共有キーとして、前々回の画面10で設定した事前共有キー(パスフレーズ)を入力する

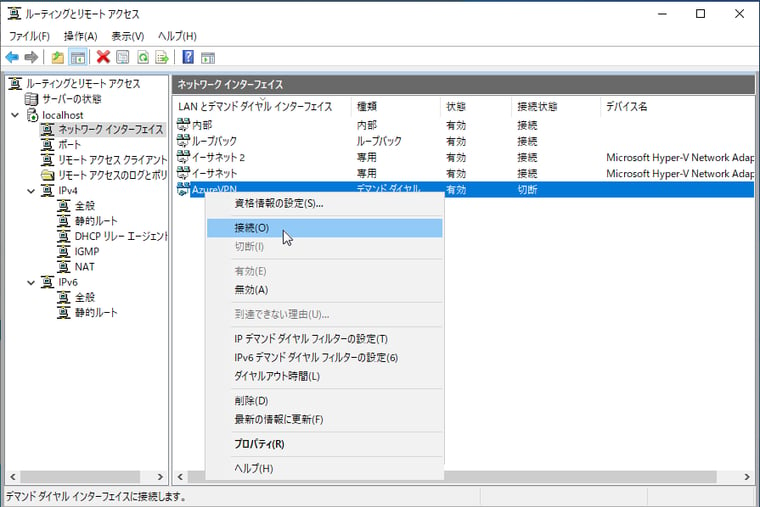

以上で接続の準備は完了しました。ネットワークインターフェイスを右クリックして「接続」を選択し、接続状態が「接続」になることを確認します(画面23)。

画面23 作成したサイト間(S2S)VPN接続用のネットワークインターフェイスを選択し、「接続」を実行する

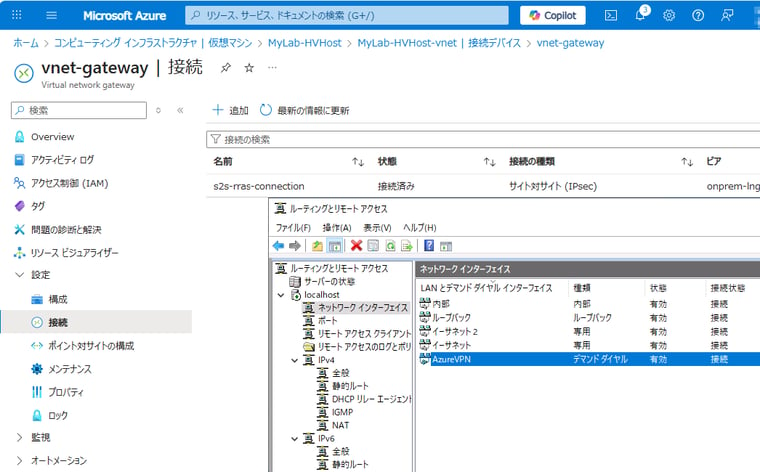

AzureポータルでVPNゲートウェイの「設定 > 接続」を開き、前々回に作成したVPN接続の状態が「接続済み」になっていることを確認します。また、「ルーティングとリモートアクセス」スナップインで「IPルーティングテーブル」を確認し、Azure仮想ネットワークのIPアドレス範囲へのルートが有効になっていることを確認します(画面24)。

画面24 Azure側のVPNゲートウェイの「設定 > 接続」を開き、VPN接続が「接続済み」になることと、S2S VPN接続用のネットワークアダプターが、Azure仮想ネットワークへの静的ルートになっていることを確認する

ステップ7: オンプレ-Azure間のプライベートIPによる通信を確認

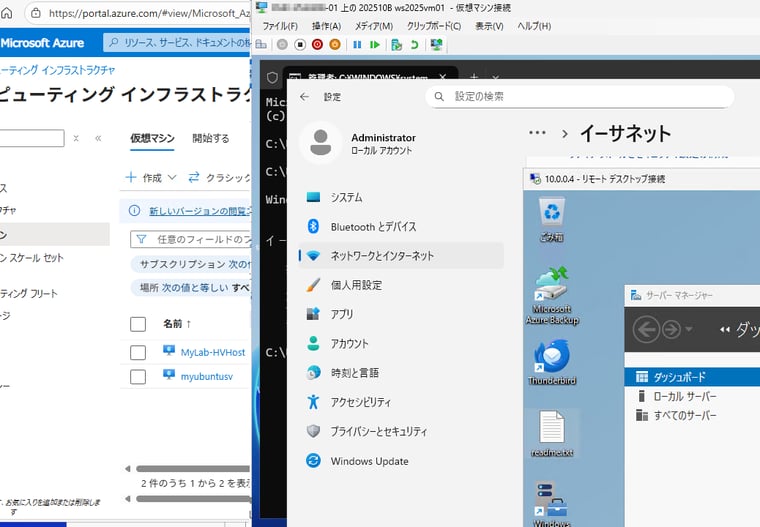

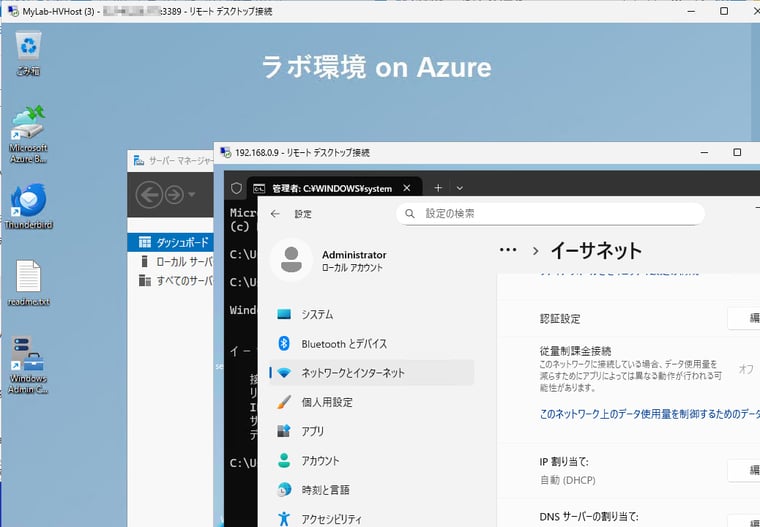

これでオンプレミスのネットワーク(192.168.0./24)とAzure仮想ネットワークのサブネット(10.0.0.0/24)との間で、プライベートIPアドレスを使用して直接的に相互通信できるようになりました。画面25は、オンプレミスのネットワーク上のVMからAzure側のラボ環境のVMに、プライベートIPアドレス(この例では10.0.0.4)指定でリモートデスクトップ(RDP)接続できていることを示しています。一方、画面26は、Azure VMからオンプレミスのネットワーク上のVM(この例では192.168.0.9)にRDP接続できていることを示しています。

画面25 オンプレミスのVMからAzure VMにプライベートIPアドレスでRDP接続できる

画面26 Azure VMからオンプレミスのVMにプライベートIPアドレスでRDP接続できる

このように、VPNゲートウェイ(Azure VPN Gateway)によるサイト間(S2S)VPN接続やAzure ExpressRoute、Azure Virtual WANのいずれかのソリューションでオンプレミスとAzureのハイブリット接続環境を用意しておけば、オンプレミスのプライベートネットワークの延長としてオンプレミスのVMや物理サーバーをAzureに移行することができます。

また、ハイブリッド接続環境を整備しておけば、通常、パブリックエンドポイントで利用するAzureの各種サービスを、Azure PrivateLinkサービスを使用してプライベートエンドポイント経由で利用することができます。Azure PrivateLinkに対応したサービスとしては、Azure Storage、Azure SQLデータベース、Azure Key Valt、Azure Migrateなどがあります。例えば、Azure PrivateLinkを使用すれば、オンプレミスのSQL ServerインスタンスをAzure SQLデータベースに移行して、パブリックネットワークを経由することなくバックエンドを安全にPaaS化できます。Azure Migrateは、Azure PrivateLinkを使用することで、パブリックネットワークを直接通過することなく(Azure ExpressRouteの場合はパブリックネットワークを全く使用せずに)、サーバーを検出、評価、移行することができます。

Azure Private Linkとは|Azure(Microsoft Learn)

なお、今回構築したサイト間(S2S)VPN環境は検証環境です。VPNゲートウェイやデータ転送は有料ですあるため、無駄な課金が発生しないように、動作確認後に削除しました。今後の連載ではサイト間(S2S)VPN環境やAzure ExpressRouteなどのハイブリッド接続環境があることを前提に説明することがあると思いますが、その際はこちらの記事に誘導させていただきます。

シーズン1目次|Windows Server 2016 EOSまであとX日 シーズン2(1)|(2)|(3)|(4)|(5)|(6)|(7)