かつて山市良と呼ばれたおじさんのブログ

セイテクエンジニアのブログ かつて山市良と呼ばれたおじさんのブログ vol.173 S2S VPN接続によるオンプレ-Azure間接続(中)|Windows Server 2016 EOSまであと348日

vol.173 S2S VPN接続によるオンプレ-Azure間接続(中)|Windows Server 2016 EOSまであと348日

2026年01月29日配信

2026年01月29日更新

執筆者:山内 和朗

Windows Server 2016の製品ライフサイクルとサポート終了日(End of LifeCycle《EOL》、End of Support《EOS》)である2027年1月12日までのカウントダウンが進んでいます。この連載シリーズのテーマの1つはAzureへの移行です。Azureへ移行するのに重要なのが、オンプレミスのネットワークとAzure仮想ネットワーク(vNET)間のプライベート接続を確立し、安全に双方向通信できるネットワーク基盤(ハイブリッド接続)を整備することです。前回から検証環境のネットワークとAzureをサイト間(S2S)VPNで接続する作業を行っていますが、今回はその続きです。なお、本文中に出てくる、「Azure VPN Gateway」「仮想ネットワークゲートウェイ」「VPNゲートウェイ」は表現の違いであり、すべて同じものを指しています。

前回は...

前回は以下のステップを実施しました。

- ステップ1: 仮想ネットワーク(Azure vNET)の準備

- ステップ2: 仮想ネットワーク(VPN)ゲートウェイの作成

- ステップ3: ローカルネットワークゲートウェイの作成

- ステップ4: VPN接続を作成する

上記ステップは、すべてAzure側の準備作業です。今回はその続き、オンプレミス側の作業に進みます。オンプレミスのVPNデバイスとしては、一般的なVPNデバイス(ルーター)の他、Windows Serverのルーティングとリモートアクセスサービス(RRAS)を使用できます。

サイト間 VPN ゲートウェイ接続用の VPN デバイスと IPsec/IKE パラメーターについて|Azure(Microsoft Learn)

検証環境では、Windows SeverのRRASを、ラボ環境のHyper-Vホスト自身(または専用のVM)にセットアップしました。なお、vol.170で取り上げたように、Windows Server 2025のRRASについては、いくつか不具合を確認しています。特に日本語版で一部のサービスが起動に失敗する問題は、RRASの監視に影響します。

vol.170 Windows Server 2025のRRASの無視できないバグ|Windows Server 2016 EOSまであと358日

サイト間(S2S) VPN接続に関してはWindows Server 2025でも機能することを確認しましたが、Microsoftが日本語版固有の問題を認識し、修正するまで、運用環境向けにはWindows Server 2022以前を使用することをお勧めします。以下の手順は、Windows Server 2025のRRASについてはラボ環境のHyper-Vホスト自身で、Windows Server 2022のRRASについては、Hyper-V VMで確認しました。

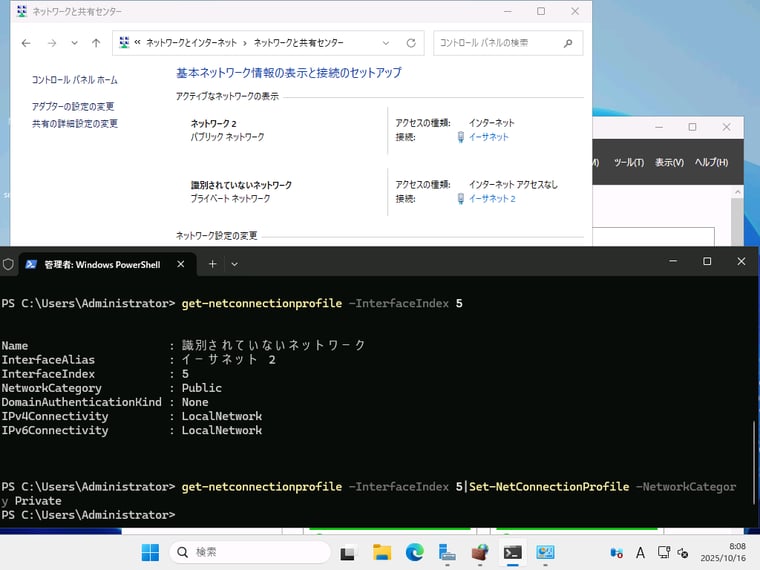

ステップ5: VPNデバイス(Windows ServerのRRAS)の準備

検証環境のVPNデバイスは、Windows Server 2025を実行するラボ環境のHyper-Vホスト自身またはWindows Server 2022を実行する専用のVMです。どちらも、インターネット側(本来の社内ネットワーク《172.x.x.x/24》)とオンプレミスネットワーク(ラボ環境のNATネットワーク《192.168.0.0/24》)の両方に接続されたマルチホーム環境です。事前準備として、インターネット側のネットワーク分類を「パブリック」に、オンプレミスネットワーク側のネットワーク分類を「プライベート」に設定しました。なお、デフォルトルーターの設定を持たないオンプレミスネットワークは自動的に「識別されていないネットワーク」と認識されますが、Set-NetConnectionProfileコマンドレットで「プライベート」に変更しました(画面11)。また、ネットワークアダプターを識別しやすいように、名前をそれぞれ「ExternalNIC」「InternalNIC」に変更して作業しました。

画面11 インターネット側ネットワークを「パブリック」に、オンプレミスネットワーク側を「プライベート」に設定

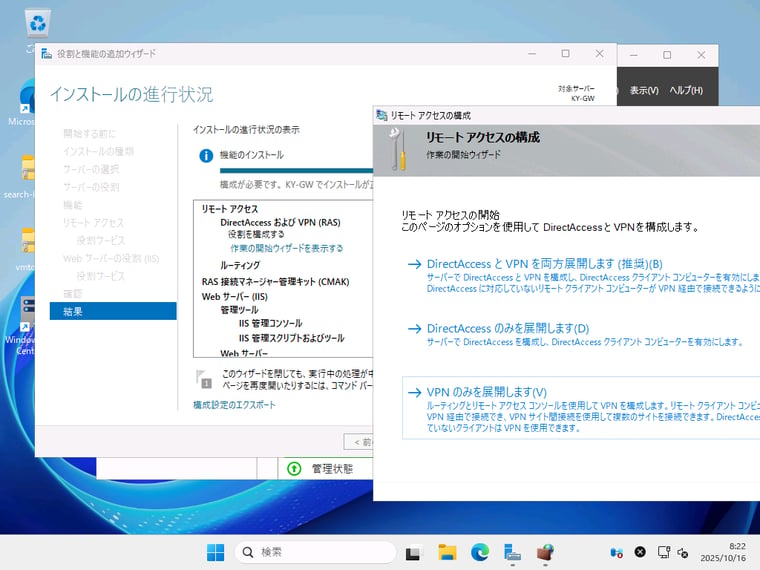

このサーバーでRRASの役割を有効化します。それには、「役割と機能の追加ウィザード」を使用して、「リモートアクセス」の役割の「ルーティング」および「DirectAccessおよびVPN(RAS)」のコンポーネント(※「ルーティング」を選択すると「DirectAccessおよびVPN(RAS)」が自動選択されます)をインストールし、「リモートアクセスの構成/作業の開始ウィザード」で「VPNのみを展開します」を選択します(画面12)。

画面12 「リモートアクセス」の役割の「ルーティング」および「DirectAccessおよびVPN(RAS)」をインストールし、「作業の開始ウィザード」で「VPNのみを展開します」を選択する

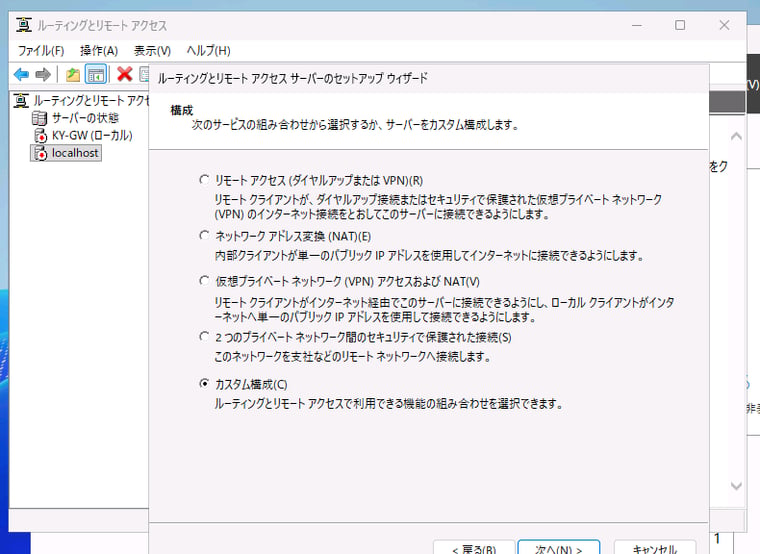

「ルーティングとリモートアクセス」スナップインが開くので、「サーバー名」(Windows Server 2025の場合は「localhost」、vol.170を参照)のノードを右クリックし、「ルーティングとリモートアクセスの構成と有効化」を実行します。「ルーティングとリモートアクセスサービスのセットアップウィザード」が開始します。最初の「構成」ページでは、「カスタム構成」を選択します(画面13)。

画面13 「ルーティングとリモートアクセスの構成と有効化」を実行し、「カスタム構成」を選択する

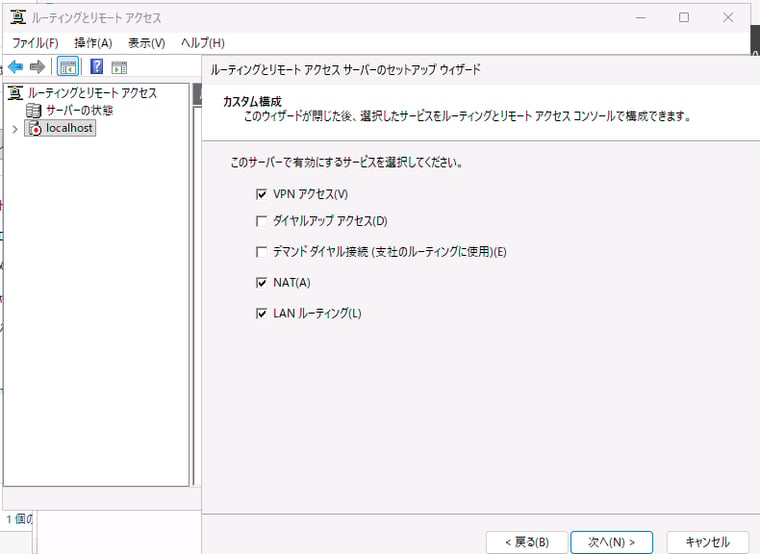

次の「カスタム構成」のページでは、「VPNアクセス」「NAT」「LANルーティング」を選択します(画面14)。最後に、「ルーティングとリモートアクセスサービスのセットアップウィザードの完了」で「完了」をクリックし、「ルーティングとリモートアクセス」ダイアログボックスで「サービスの開始」をクリックします。このとき、Windows Server 2025日本語版の場合は一部のサービス(RaMgmtSvc)の起動に失敗しますが、現状、回避策はありません(VPN接続には影響しません、vol.170を参照)。

画面14 「カスタム構成」で「VPNアクセス」「NAT」「LANルーティング」を選択し、サービスを開始する

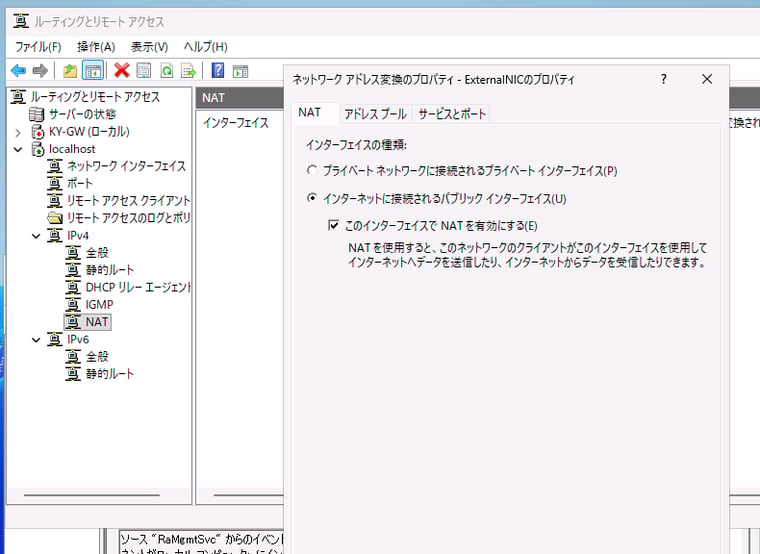

必要に応じて、プライベートネットワークからインターネットへのアクセスを提供するために、インターネット側のネットワークインターフェイスでNATを有効化してください(画面15)。今回の検証環境では、Hyper-Vホストの仮想スイッチのNATネットワークがNAT(NetNAT)機能を提供しているため省略しました。

画面15 必要に応じて、プライベートネットワークからインターネットへのアクセスを提供するために、NATを有効化する

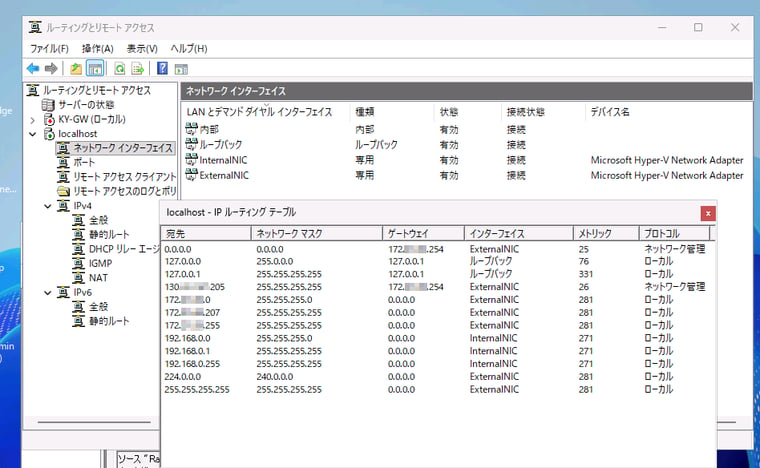

この時点でこのサーバーは「IP転送」が有効なルーターとして機能し始めます。「セキュリティが強化されたWindows Defenderファイアウォール」(wf.msc)を開き、受信の規則および送信の規則で、「ルーティングとリモートアクセス」グループの規則がすべてのプロファイルで有効になっていることを確認します。既定で有効化されるはずですが、有効になっていなければ有効化します。また、「ルーティングとリモートアクセス」スナップインでIPルーティングテーブルの状態を確認します(画面16)。

画面16 Windows Defenderファイアウォールの送受信規則とIPルーティングテーブルを確認する

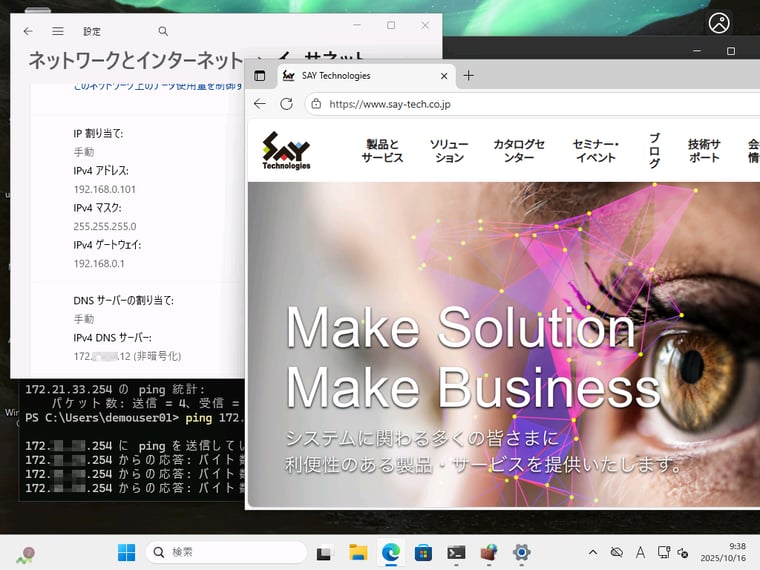

プライベートネットワーク上のマシン(ラボ環境のVM)からインターネットアクセスが可能であることを確認します(画面17)。

画面17 プライベートネットワーク上のマシン(VM)からインターネット接続できることを確認する

次回に続く...

- ステップ6: VPN接続の作成と接続

- ステップ7: オンプレ-Azure間のプライベートIPによる通信を確認

シーズン1目次|Windows Server 2016 EOSまであとX日 シーズン2(1)|(2)|(3)|(4)|(5)|(6)